Es probable que muchos de vosotros visitéis e incluso seáis usuarios activos de la plataforma de desarrollo de código abierto propiedad de Microsoft, GitHub. Asimismo, seguro que conocéis los diferentes ataques sufridos por el servicio online a lo largo de los años.

Es una de las propuestas de este tipo especialmente indicadas para desarrolladores más conocidas que hay desde hace mucho tiempo. De ahí precisamente que los actores maliciosos en ocasiones se centren en esta plataforma para atacar a sus millones de usuarios. Esto es algo que ya se ha dado en multitud de ocasiones en el pasado y que no parece tener fin.

De hecho, en estos momentos se acaba de detectar una peligrosa campaña maliciosa que utiliza los comentarios de GitHub de forma abusiva para distribuir malware que roba contraseñas de los usuarios, entre otros datos. En concreto y para que nos convirtamos en víctimas de la trampa, esta campaña hace uso de las correcciones que se dejan en dichos comentarios por parte de terceros.

En estos momentos se está utilizando de forma maliciosa en GitHub para distribuir el malware que roba información de los usuarios. Todo ello haciendo uso de correcciones falsas publicadas en los comentarios de los proyectos aquí disponibles. Esta es una campaña que ya se ha denunciado en diversos foros y páginas de Internet por parte de víctimas que la han sufrido.

Por ejemplo, un usuario de Reddit denuncia que recibió cinco comentarios diferentes a sus problemas en GitHub. En principio pretendía ser una ayuda, pero en realidad albergaban malware para instalarse en su equipo. Estos actos maliciosos y peligrosos se han ido extendiendo y ya se cuentan por miles en la plataforma. Abarcan una enorme cantidad de proyectos incluidos aquí, ofreciendo correcciones falsas a las cuestiones de aquellos que piden ayuda.

Usan las correcciones de GitHub para distribuir malware

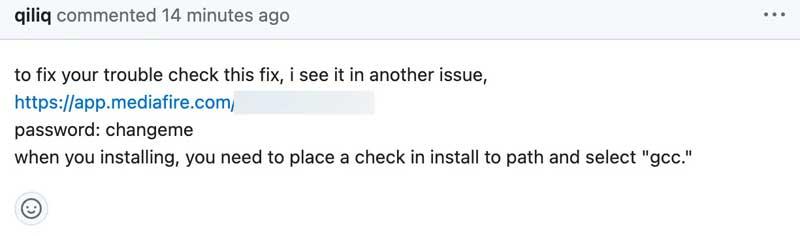

El funcionamiento de esta campaña es bastante sencilla para hacernos caer en la trampa. Un usuario de GitHub pide ayuda al resto y recibe las soluciones a través de comentarios en el proyecto. Aquellas que son maliciosas instan a las potenciales víctimas a que descarguen un archivo protegido con contraseña mediante una URL de bit.ly y lo ejecuten. Decir que esa contraseña en la mayoría de las ocasiones es la misma, changeme.

Evidentemente, el fichero es el culpable de la campaña e instala el correspondiente malware en nuestros equipos. Para que os hagáis una idea, hasta ahora se han detectado más de 30000 comentarios de este tipo en tan solo 3 días.

Cabe destacar que el archivo malicioso que se encuentra en la supuesta solución que recibimos, contiene algunos archivos DLL y un ejecutable llamado x86_64-w64-ranlib.exe. Al ejecutarlo, se instala en nuestro equipo y ya se encarga de robar la información almacenada aquí. En concreto, extrae datos importantes y especialmente sensibles tales como cookies, credenciales de acceso, contraseñas, tarjetas de crédito y más. Todo ello a través de navegadores como Google Chrome, Microsoft Edge, Mozilla Firefox y otros Chromium.

Igualmente, también puede robar carteras de criptomonedas, claves privadas y archivos de texto. Todo ello se recopila en un archivo y se envían de vuelta al atacante. En estos instantes, los responsables de GitHub están eliminando estos comentarios maliciosos cuando se detectan. Sin embargo, las víctimas afectadas ya se pueden contar por miles, por lo que tendrán que tomar las medidas oportunas en sus equipos.