Esta mañana, los compañeros de RedesZone arrancaban el día con una mala noticia: un ataque informáticos podría haberse hecho con la base de datos de todos los agentes de la Guardia Civil, así como de los militares del Ejército. Los piratas se han hecho con todo tipo de datos personales, privados y confidenciales de estos agentes, datos que, ahora, está por ver dónde acaban. Pero, ¿cómo ha sido este ataque realmente?

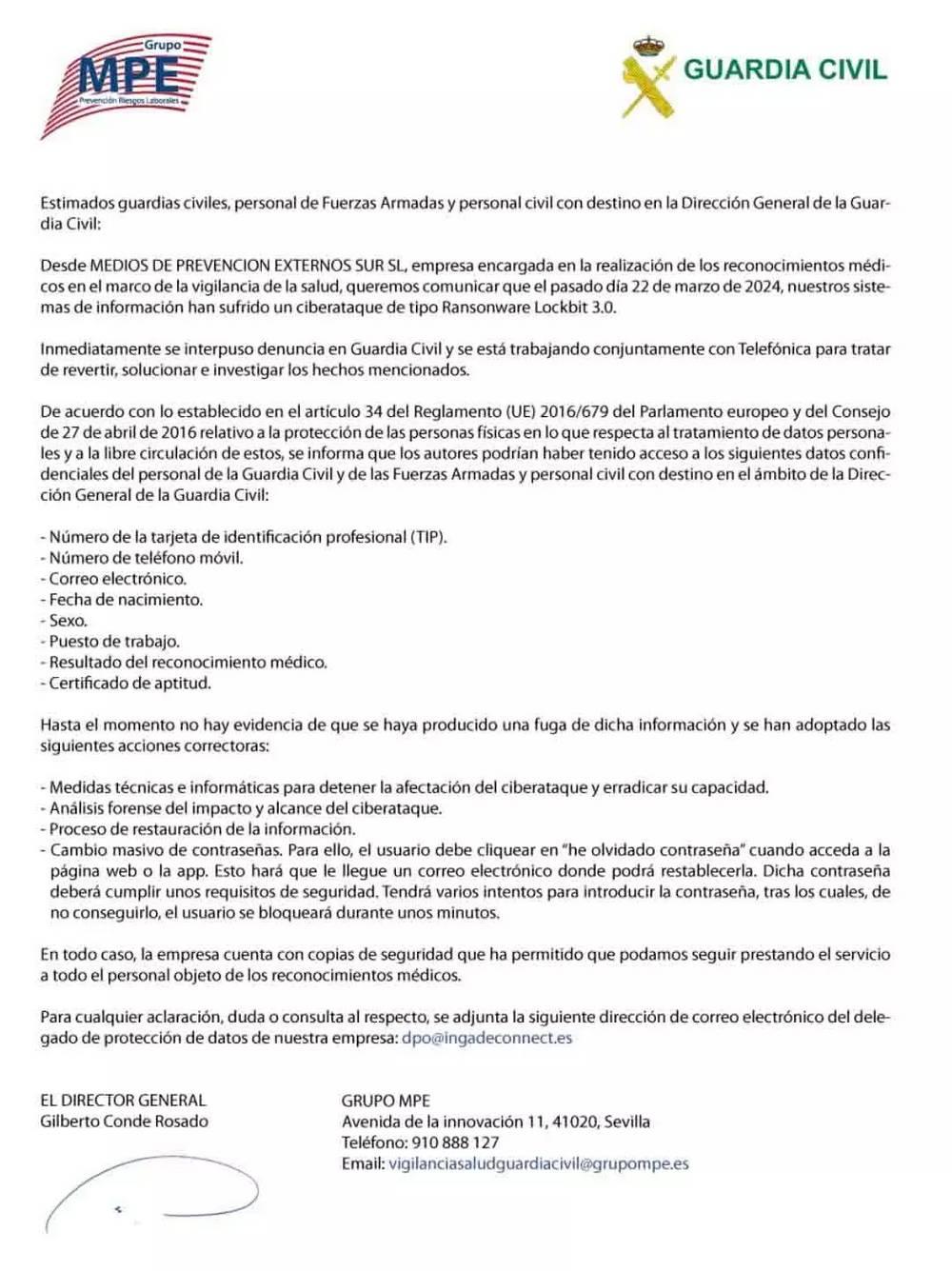

Los piratas informáticos han conseguido una información muy valiosa: datos personales, críticos, de todos los agentes de la Guardia Civil, además de información sobre los militares de nuestro país. Esta información, en malas manos, puede llegar a ser catastrófica. Tal como ha confirmado la empresa afectada, los piratas tienen ahora en su poder datos personales de salud de todos los agentes, además delo nombre completo, número de la tarjeta de identificación profesional (TIP), número de teléfono, e-mail, fecha de nacimiento o el puesto de trabajo, entre otros.

De momento no se sabe hasta dónde ha llegado la intrusión, ni tampoco qué ha sido con los datos. En estos momentos se está realizando un estudio forense para poder arrojar más luz sobre el asunto. Pero, ¿cómo ha pasado?

Medios de Prevención Externos Sur SL: el eslabón más débil

Resulta difícil creer que puedan llevar un ataque informático a un organismo tan crítico de nuestro país. Y, la verdad, es que no es real. Los piratas informáticos no han conseguido romper la seguridad de la red del Estado, sino que lo han hecho a través de una empresa menor, una Sociedad Limitada, que se encarga de realizar los reconocimientos médicos de los militares de nuestro país: Medios de Prevención Externos Sur.

Esta empresa ha sido víctima de un ransomware, un conocido, y peligroso tipo de virus que se encarga de cifrar, y robar, todos los datos personales de las víctimas. Aunque no se ha confirmado la vía de infección, todo apunta a una negligencia por parte de alguno de los empleados de este centro de reconocimientos médicos, seguramente a través de un enlace malicioso y con técnicas de engaño (phishing).

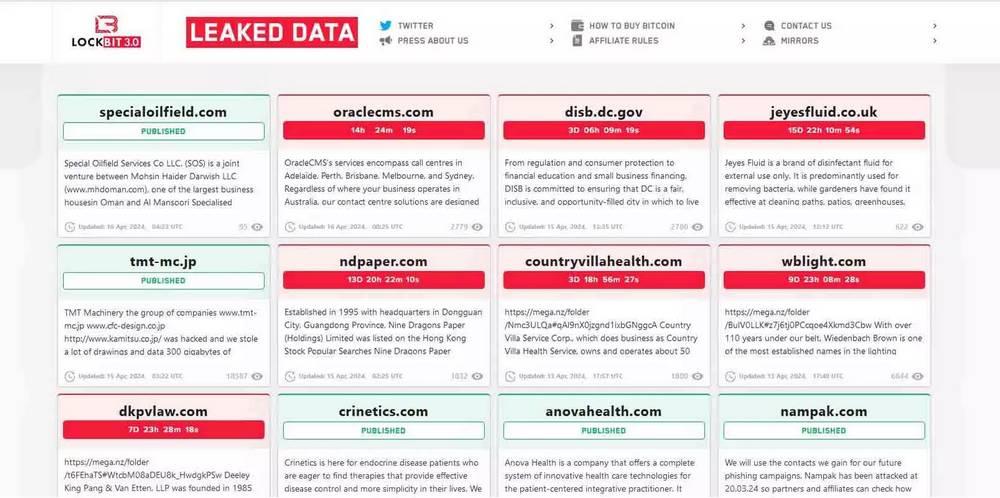

El ransomware que ha atacado este centro ha sido el peligroso LockBit 3.0. Se trata de un ransomware, controlado por un peligroso grupo de piratas informáticos repartidos por todo el mundo, cuyo principal objetivo son las empresas y las grandes organizaciones. Cuando este malware llega a uno de los ordenadores, automáticamente se hace con el control de toda la red, la analiza y descarga todos los datos a un servidor remoto controlado por los piratas. Una vez allí, empieza a cifrar todos los datos que había guardados en el PC, y en los demás ordenadores de la red. Y, cuando acaba, destruye los datos originales.

El dinero: el principal objetivo

¿Qué buscan los piratas informáticos con esto? Es fácil: dinero. No se trata de un movimiento político ni nada por el estilo. Como todos los piratas, son meros mercenarios que buscan la mayor cantidad de dinero posible. La información que han conseguido esta vez es muy valiosa, por lo que tienen en las manos una carta que no deja al Estado en muy buena posición de negociación.

Por el momento no se sabe cuánto dinero piden a cambio de no filtrar la base de datos con todos los datos de los agentes y militares de nuestro país. Pero lo menos malo es que, por ahora, la base de datos aún no se ha filtrado en la red. Esto quiere decir que, o bien hemos caído en la trampa y hemos pagado el rescate (digo «hemos», porque el dinero sale de las arcas del Estado), o aún están negociando con los piratas informáticos. Sería raro, pero el peor de los casos es que haya terceras partes interesadas, sobre todo con ciertos pensamientos políticos, ya que los datos robados pueden ser muy peligrosos si caen en malas manos.

Cómo evitar que te ocurra a ti

Ahora bien, ¿cómo podemos evitar que nos ocurra lo mismo? Lo primero, muy importante, y algo esencial para cualquiera que trabaje delante de un ordenador y tenga datos personales de otras personas es tener unos conocimientos básicos sobre seguridad informática. Es patético que una empresa aún caiga en engaños de phishing a estas alturas, aunque es igual de patético que las empresas no formen a sus empleados en seguridad informática y uso de las TIC.

Una vez eliminado el factor humano, hay otras formas de lograr infectar un sistema. Para mitigarlas, es necesario actualizar el sistema operativo, y todos los programas, para que no haya exploits que se puedan utilizar. Y también evitar descargar archivos de Internet o adjuntos en correos electrónicos.

Un buen antivirus, y una buena configuración de la red, son esenciales para ayudarnos a detectar y bloquear este tipo de ataques.