Ayer fue el segundo martes de febrero. Y eso significa que, como es habitual, Microsoft ha lanzado sus nuevos parches de seguridad con los que corregir todo tipo de fallos y vulnerabilidades detectados en su sistema operativo, y en otros de sus programas, durante las últimas semanas. Después de varios meses superando las más de 100 vulnerabilidades, este mes parece que Microsoft nos deja un descanso corrigiendo solo 58 fallos de seguridad, aunque, eso sí, teniendo en cuenta que 6 de ellos son de día cero, están siendo explotados activamente por piratas informáticos, y es vital actualizar cuanto antes si no queremos problemas.

Como es habitual en Windows, estas nuevas actualizaciones de seguridad son acumulativas. Esto quiere decir que, además de las nuevas correcciones de seguridad, los nuevos parches incluyen todas las correcciones de seguridad, y de mantenimiento, lanzadas en las actualizaciones anteriores. Por lo tanto, si por el motivo que sea no hemos instalado alguna de las actualizaciones de meses pasados, al instalar los nuevos parches de seguridad de febrero de 2026 podremos tener nuestro Windows 11 actualizado al día.

Vamos a ver en detalle todo lo que traen estos nuevos parches y cómo instalarlos antes de poder caer en las garras de los piratas informáticos.

Los fallos corregidos en los parches de febrero para Windows

En esta ocasión, Microsoft ha corregido 58 vulnerabilidades que afectan a Windows y a distintos componentes y funciones del ecosistema, lo que estaba poniendo en peligro a los usuarios de Windows 11. Las vulnerabilidades, detectadas y reportadas tanto por Microsoft como por investigadores externos, se han clasificado de la siguiente manera:

- 25 vulnerabilidades de elevación de privilegios. Este tipo de vulnerabilidades es uno de los más comunes y usados en los ataques modernos. Tiene lugar cuando el atacante ya ha conseguido ejecutar algo en el sistema (un programa, por ejemplo), pero necesita tener el máximo nivel de privilegios para continuar con el ataque. Al explotar estos fallos, consigue el nivel de permisos de Administrador, o SYSTEM, y con ello ya puede desactivar defensas, robar credenciales, moverse lateralmente por la red o hacer persistencia de forma mucho más difícil de detectar.

- 12 fallos de ejecución remota de código (RCE). Estos son los fallos más peligrosos, ya que permiten que un atacante ejecute código en el equipo sin tener acceso físico a él. Generalmente, suele hacerse a través de un servicio expuesto, un componente que procesa contenido (archivos, paquetes, tráfico de red) o un error en la forma en la que Windows gestiona determinados datos. En la práctica, los fallos RCE pueden convertir un equipo vulnerable en una puerta de entrada: se usan para instala malware, desplegar ransomware o tomar control del sistema a veces sin interacción del usuario, y en otros casos con una interacción mínima (abrir un archivo, hacer clic en un enlace, etc.).

- 5 bypass de funciones de seguridad. Este tipo de fallo no parece tan grave como un RCE, pero es uno de los que más les gusta a los piratas informáticos. Como podemos deducir por su nombre, lo que permite este tipo de fallos es saltarse las barreras que están ahí para protegernos, como advertencias, bloqueos, verificaciones de integridad o mecanismos tipo SmartScreen de Windows. El bypass puede transformar un ataque que normalmente veríamos venir (con avisos y ventanas de alerta) en algo totalmente silencioso, que se ejecuta «como si nada», y eso aumenta muchísimo la tasa de éxito del phishing y del malware.

- 6 vulnerabilidades de divulgación de información. Aunque no son fallos tan explícitos como los anteriores, este tipo es igual de importante. El objetivo de este tipo de vulnerabilidades es filtrar datos que no deberían ser accesibles (memoria, tokens, detalles del sistema, rutas, estructuras internas, etc.) a los atacantes. De esta forma, con esa información es posible robar datos directamente o preparar ataques más potentes, como por ejemplo para ayudar a evitar mitigaciones, mejorar la fiabilidad de un exploit o facilitar una cadena de explotación combinando varias vulnerabilidades.

- 3 fallos de denegación de servicio (DoS). Los ataques DoS pueden tumbar cualquier servicio vulnerable, provocar reinicios, dejar equipos fuera de servicio, e incluso interrumpir el trabajo. Aunque a nivel doméstico no nos afecta tanto, en entornos empresariales esto puede ser una forma de sabotaje o una distracción para ejecutar otro ataque en paralelo.

- 7 vulnerabilidades de suplantación (spoofing). Este tipo de vulnerabilidades permite a los atacantes crear recursos que puedan suplantar la identidad de otros elementos legítimos del sistema: desde falsificar identidades o recursos hasta engañar a componentes del sistema o al usuario para que confíe en contenido malicioso. El spoofing suele ser un plus que hace que el phishing funcione mejor y que ciertos ataques parezcan «normales» y no levanten sospechas.

Además de estas vulnerabilidades, Microsoft ha aprovechado el lanzamiento de estos nuevos parches de seguridad para solucionar algunos errores que estaban afectando al correcto funcionamiento del sistema operativo. Por ejemplo, se han corregido los molestos fallos de conectividad WPA3 que habían aparecido a raíz de los parches anteriores del sistema operativo. Y también otros problemas relacionados con el Secure Boot.

Hablando del Secure Boot, Microsoft ha empezado a lanzar con estas actualizaciones los nuevos certificados de Secure Boot de manera que se va preparando el terreno para evitar problemas cuando esos certificados expiren.

6 fallos zero-day

De los 58 fallos de seguridad que ha solucionado Microsoft con estas actualizaciones, hay 6 que han sido catalogados como «de día cero» y que están siendo explotado activamente por distintos grupos de piratas informáticos en todo el mundo. Estos fallos de seguridad son:

- CVE-2026-21510, un fallo de seguridad en Windows Shell que se dispara al abrir un enlace o acceso directo malicioso. Y lo más grave es que permite saltarse protecciones y avisos de seguridad de Windows, incluido SmartScreen.

- CVE-2026-21513, una vulnerabilidad que afecta a MSHTML/Internet Explorer, un componente que, aunque parezca algo viejo y en desuso, sigue estando presente en muchos de los escenarios de ataque de Windows. Esta vulnerabilidad actúa como bypass de seguridad, permitiendo al atacante evadir distintos mecanismos de protección a través de la red.

- CVE-2026-21514, un 0-day donde el protagonista es Microsoft Word. Este fallo permite al atacante saltarse las distintas mitigaciones relacionadas con OLE/COM, las tecnologías que históricamente han sido una de las principales vías de ataque en Office. Lo importante de este fallo es que, a pesar de su gravedad, no se puede explotar desde el panel de vista previa, por lo que será necesario engañar al usuario para que haga ese «clic» que despliegue el ataque.

- CVE-2026-21519, otro fallo muy grave que afecta al Desktop Window Manager (DWM) y que permite al atacante ganar privilegios dentro del sistema hasta alcanzar el nivel de SYSTEM.

- CVE-2026-21525, en este caso, el fallo está en Windows Remote Access Connection Manager, y es de tipo DoS local. A simple vista puede parecer «menos grave», pero aquí lo importante es que la firma de seguridad 0patch asegura haber visto un exploit en un repositorio público de malware que se aprovecha de este fallo. No está claro para qué, pero ya está corregido.

- CVE-2026-21533, otro fallo más en Remote Desktop Services de tipo elevación de privilegios local. Según se ha podido ver en los exploits que aprovechan este fallo, es posible añadir a un usuario al grupo de Administradores simplemente modificando una clave de configuración del servicio. Un fallo que puede salirnos muy caro si usamos RDP, pero que desde hoy ya no se puede explotar.

| Código CVE (Enlazado) | Componente Afectado | Tipo de Amenaza | Puntuación CVSS v3.1 |

|---|---|---|---|

| CVE-2026-21510 | Windows Shell | Bypass de función de seguridad | 8.8 (Alta) |

| CVE-2026-21513 | MSHTML (Internet Explorer) | Bypass de función de seguridad | N/D |

| CVE-2026-21514 | Microsoft Word | Bypass de función de seguridad (OLE/COM) | N/D |

| CVE-2026-21519 | Desktop Window Manager (DWM) | Elevación de privilegios (SYSTEM) | 7.8 (Alta) |

| CVE-2026-21525 | Windows Remote Access Connection Manager | Denegación de servicio (DoS) | 6.2 (Media) |

| CVE-2026-21533 | Remote Desktop Services (RDP) | Elevación de privilegios | 7.8 (Alta) |

Windows 10: KB5075912 y el bug del apagado

Recordamos que, desde el pasado mes de octubre de 2025, Windows 10 está ya fuera del soporte general. Sin embargo, Microsoft lo sigue actualizando dentro del programa Extended Security Updates tanto para empresas como para los usuarios que se hayan apuntado a este año de soporte extra que ofrecía. Dentro de este soporte, Microsoft ha solucionado varios fallos de seguridad que afectaban a la seguridad de este sistema, y, además, el parche corrige un fallo muy concreto, pero muy molesto: algunos equipos con System Guard Secure Launch y VSM podían reiniciarse en lugar de apagarse o hibernar.

Windows 11 26H1, el rumor se hizo realidad

Desde hace tiempo llevamos escuchando de Windows 11 26H1, la primera «gran» actualización de Windows 11 de 2026. Hoy, con los nuevos parches de seguridad, parece que finalmente este rumor se ha hecho realidad. Microsoft ha empezado a desplegar la actualización a algunos ordenadores muy concretos, pudiendo descargarla e instalarla, como siempre, desde Windows Update.

Eso sí, debemos tener en cuenta que esta actualización Windows 11 26H1 no es para todo el mundo. Microsoft la ha lanzado como una «platform release», una actualización centrada exclusivamente para ordenadores con nuevo hardware de IA. Y, de hecho, también exclusiva para los chips de gama más alta, como el Snapdragon X2 (80 TOPS), el NVIDIA N1X o equivalentes.

No es una actualización de características que nos vaya a saltar desde Windows Update en cualquier PC: su enfoque es servir de base para compatibilidad y optimización en esa nueva hornada de procesadores con NPU. Microsoft insiste en que las actualizaciones importantes son las que acaban en «H2», como lo ha sido la 25H2 y como lo será, a finales de este año, la 26H2. Por lo tanto, no debemos preocuparnos si esta nueva 26H1 no llega a nuestro PC, ya que es lo más normal.

Cómo actualizar tu PC

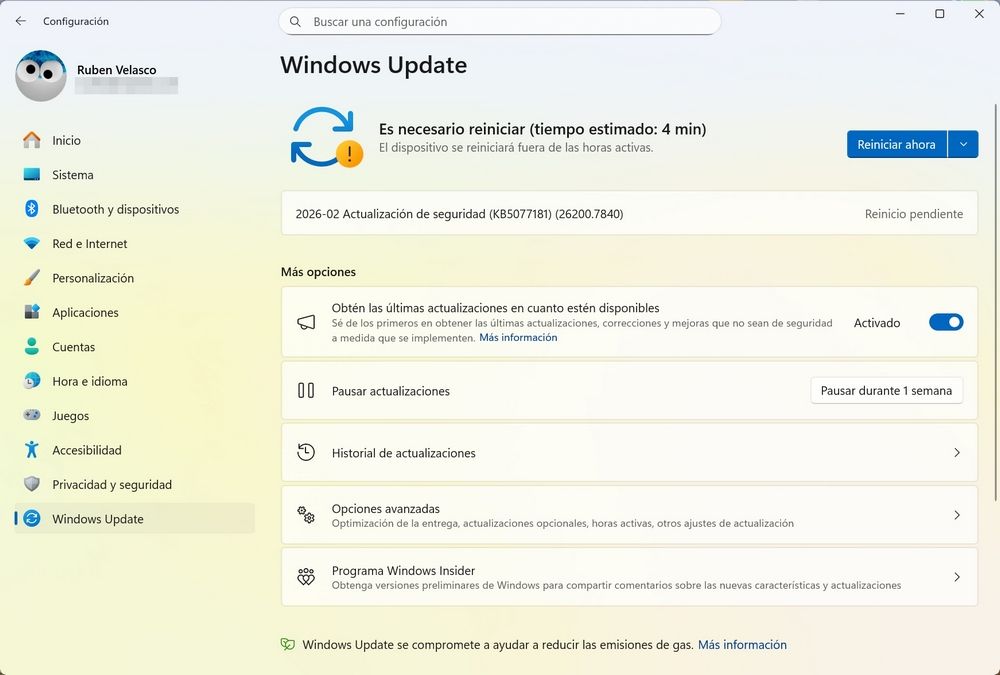

Como es habitual, estos parches de seguridad están llegando ya a todos los usuarios de Windows 11 a través de Windows Update. Aunque seguramente se descargue e instale en segundo plano, y se apliquen los cambios al apagar el PC, podemos comprobar que se ha bajado, o forzar su descarga en caso de que no lo haya hecho, desde el apartado de Windows Update. Para ello, solo tenemos que entrar en el menú de Configuración de Windows (con el atajo de teclado Windows + I), y entrar en el apartado de «Windows Update» para buscar actualizaciones.

Para comprobar que tenemos el parche ya instalado, solo debemos ir al apartado Configuración > Windows Update > Historial de actualizaciones, y buscar si aparece allí el parche «KB5077181» o el «KB5075941», dependiendo de la versión de Windows que estemos usando. Además, como es habitual, también podemos encontrar las actualizaciones en el catálogo de Microsoft Update, desde donde podemos bajar e instalar a mano los parches de Windows en cualquier PC.

- KB5077181, parche para los usuarios de Windows 11 24H2 y 25H2, las últimas versiones del sistema. Como comparten base, el parche es el mismo.

- KB5075941, corresponde a Windows 11 23H2, que sigue siendo una de las ediciones más utilizadas, aunque con el fin de soporte a la vuelta de la esquina.