Clawdbot ha revolucionado las redes. El nuevo agente de IA de código abierto y 100% personalizable ha llegado en el momento justo para ofrecer lo que las grandes empresas de IA prometen pero no acaban de cumplir: un agente totalmente autónomo que puede hacer… de todo. Instalarlo y ponerlo en marcha es tan fácil como ejecutar un simple comando e ir siguiendo el asistente que nos aparece en pantalla. Sin embargo, hacerlo sin precaución puede suponer suponer un serio peligro para nuestro PC y nuestros datos.

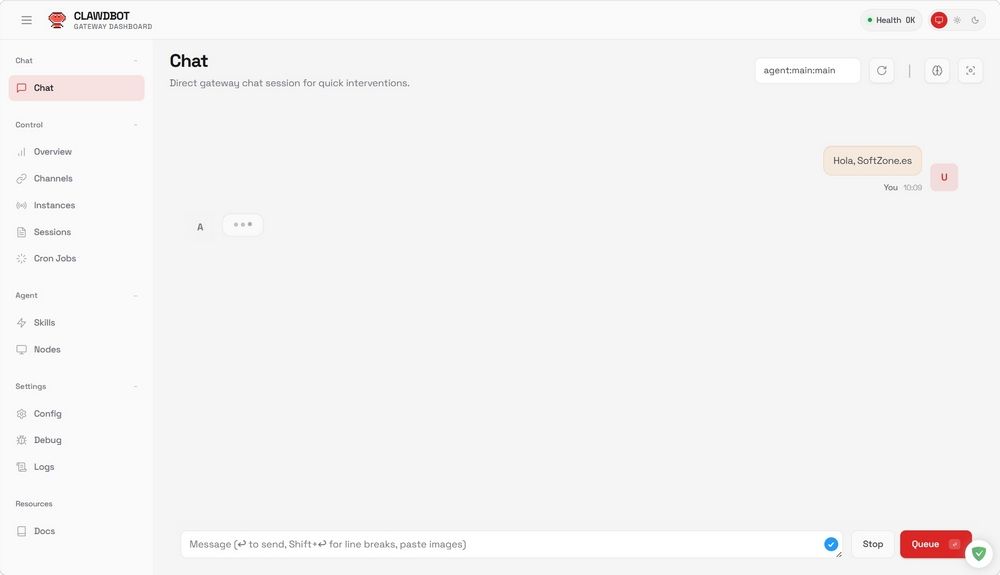

Este agente se ha convertido en una de las herramientas de automatización personal más interesantes del momento. Gracias a Clawdbot podemos organizar correos electrónicos, gestionar calendarios, crear recordatorios, y hasta puede integrarse con decenas de servicios y centralizar buena parte de nuestro trabajo digital en un único asistente. Pero su mayor virtud es también su principal problema, y es que el nivel de acceso que puede llegar a tener es enorme. Y los piratas informáticos, por supuesto, ya están atacando a los usuarios que han decidido usar este nuevo agente de IA.

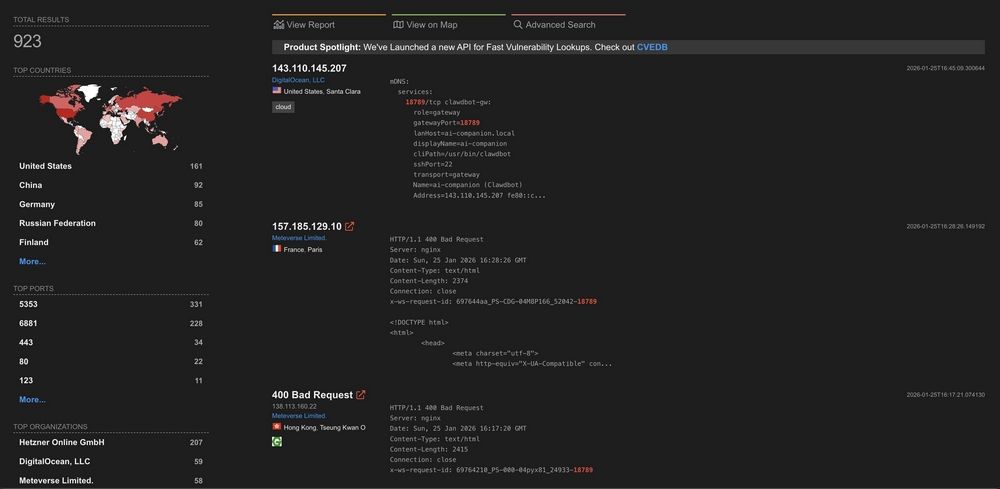

Clawdbot como tal no es peligroso. Más bien todo lo contrario: es una herramienta que, bien configurada, puede ser realmente útil. Lo que es peligroso es configurar mal el servidor o el equipo donde lo tenemos montado. Y es que, aunque podemos instalarlo en Windows (a través de WSL), Linux y macOS, no todo el mundo tiene experiencia en Linux, servidores o ciberseguridad. Y eso está provocando que muchos despliegues se hagan sin las medidas mínimas de protección. Una simple búsqueda en plataformas como Shodan nos deja ver que actualmente hay cientos de servidores con el puerto de Clawdbot abierto sin ningún tipo de restricción. Y si alguien accede a uno de estos servidores, obtiene control total del asistente y, con ello, acceso a correo electrónico, almacenamiento en la nube, calendarios, cuentas de mensajería y servicios de terceros.

1: Seguridad básica de Clawdbot

Lo primero de todo es configurar Clawdbot para que solo escuche las peticiones que se realizan a través de la red local, nunca en todas las interfaces. Este es el primer paso para proteger el agente, ya que con ello evitaremos que, por ejemplo, puedan acceder a nuestro agente desde Internet. Además de esta medida de seguridad, también es imprescindible activar la autenticación por token. Esta función funciona como una contraseña robusta y muy segura que evita que, si alguien logra llegar al agente, pueda interactuar con él.

Finalmente, también es esencial controlar quién puede comunicarse con el agente y cómo puede hacerlo. Por ejemplo, si permitimos el acceso por WhatsApp o Telegram debemos limitar los orígenes que pueden mandar mensajes al bot mediante listas blancas. Así, si alguien logra acceso a la API y se intenta comunicar con él, no podrá hacer nada.

Estas simples medidas, aunque son muy básicas, ya abordan y mitigan la mayoría de los accesos no deseados. Pero aún vamos a ir un poco más allá.

2: Proteger el servidor donde correrá el agente

Además de proteger el agente como tal, también vamos a proteger el propio servidor donde se está ejecutando el agente. De nada sirve tener el agente blindado si estamos dejando una puerta trasera a nuestro sistema desde la que pueden acceder al sistema y re-configurar el agente para que trabaje para ellos. Usando como base Ubuntu, estas son las 4 medidas de seguridad esenciales que debemos aplicar en el equipo:

- Firewall con política restrictiva. Es vital activar el firewall de Linux (o del sistema donde ejecutemos el agente) y configurarlo en modo restrictivo. En este modo, lo que que hacemos es que el propio firewall bloquee por defecto todas las conexiones, y deje pasar solo aquellas que permitamos explícitamente.

- Acceso SSH únicamente mediante claves. Otra medida de seguridad esencial para evitar accesos no autorizados es configurar el servidor para que solo permita el acceso SSH con claves seguras en vez de con contraseñas. Esto no solo nos permite configurar conexiones automáticas desde nuestro PC principal, sino que lo blinda frente a todo tipo de ataques informáticos.

- Desactivación del usuario root. Si vamos a exponer nuestro equipo a la red, otra medida de seguridad crítica es desactivar el usuario de root. De esta forma, los atacantes tendrán más complicado poder conectarse al sistema. Y, aunque lo hagan, sus permisos estarán limitados.

- Protección automática contra fuerza bruta. También debemos instalar herramientas y escudos que protejan nuestro equipo de los ataques de fuerza bruta y que, al mismo tiempo, vayan creando listas negras de direcciones no autorizadas.

Si queremos ir más allá, también existen técnicas adicionales, como ocultación de servicios, controles de acceso avanzados o políticas de seguridad específicas que varían según el proveedor de infraestructura (como Cloudflare) y que, aunque no son imprescindibles, refuerzan aún más la protección frente a hackers, sobre todo si manejamos información especialmente sensible.

3: Acceso remoto seguro a Clawdbot

Uno de los puntos clave cuando auto-alojamos servicios en nuestro servidor es evitar exponer servicios directamente a Internet. Si instalamos Clawdbot y abrimos su puerto por defecto (18789) para conectarnos al chatbot desde fuera de la LAN, los piratas informáticos también podrán ver que ese puerto está expuesto. Y, de una forma u otra, lograrán tomar el control.

Si no exponemos el puerto, no podrán saber qué corremos o no corremos en nuestro servidor. Y las vías de ataque se reducen. Al fin y al cabo, los piratas no van a perder el tiempo con nosotros teniendo miles de hosts vulnerables por ahí. Para ello, en lugar de abrir los puertos en el router, lo que tenemos que hacer es configurar un proxy inverso (Nginx, Traefik, etc), o crear una una red privada (VPN) entre nuestros dispositivos y el servidor, de forma que solo nosotros podamos acceder a él.

De esta forma podremos administrar Clawdbot desde cualquier lugar sin que el servidor sea visible públicamente. E incluso podemos gestionar los webhooks de manera segura sin abrir los puertos tradicionales.