Generalmente, cuando nos referimos a la seguridad en nuestros equipos, nos encontramos con multitud de códigos maliciosos y campañas que atacan a Windows. Pero ahora nos vamos a centrar en los sistemas operativos de código abierto basados en Linux.

Os decimos todo esto porque una serie de expertos en seguridad acaban de descubrir un malware nunca visto que afecta de manera directa a los equipos basados en Linux. Además, esta campaña está compuesta por una amplia gama de módulos que destacan por las capacidades avanzadas que ofrecen a los atacantes.

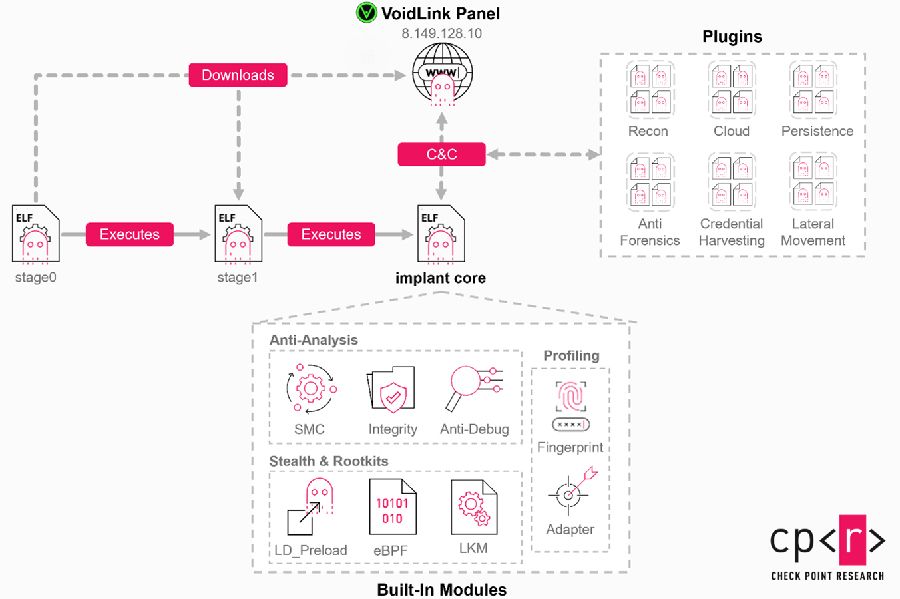

En realidad nos referimos aquí a un framework conocido como VoidLink que incluye más de 30 módulos independientes. Una de las principales características del código malicioso que os mencionamos, es que estos módulos permiten personalizar sus capacidades de ataque según las necesidades de los propios actores maliciosos en cada equipo infectado. Estos módulos pueden proporcionar un sigilo adicional al margen de una serie de herramientas específicas para el reconocimiento.

El malware para Linux se centra en la nube

También se centran en la escalada de permisos y el movimiento lateral dentro de una red comprometida. Los componentes se pueden añadir o eliminar fácilmente a medida que cambian los objetivos durante una misma campaña.

Pero eso no es todo, ya que además VoidLink puede atacar dispositivos a través de los servicios en la nube más populares. Todo ello al detectar si el equipo como tal infectado está alojado en AWS, GCP, Azure, Alibaba o Tencent. Hay indicios de que los desarrolladores planean añadir detecciones para otros servicios similares como Huawei, DigitalOcean y Vultr en futuras versiones. Para detectar qué servicio en la nube aloja la máquina, VoidLink examina los metadatos utilizando la API del proveedor correspondiente.

Debemos tener en cuenta que hay situaciones similares dirigidas a servidores Windows que han tenido un enorme éxito durante años. Cierto es que son menos comunes en Linux, pero en este caso nos encontramos con un conjunto de características inusualmente amplio y mucho más avanzado que el malware típico de estos sistemas.

El malware como tal lo descubrieron los investigadores de la empresa Checkpoint, y nos cuentan que su creación podría indicar que el enfoque del atacante se está extendiendo cada vez más para incluir sistemas Linux. Aquí se incluyen infraestructuras en la nube y entornos de implementación de aplicaciones.

Así es VoidLink, el malware más peligroso para Linux

Para que nos hagamos una idea, el mencionado código malicioso VoidLink en realidad es un ecosistema integral diseñado para proporcionar un acceso sigiloso a largo plazo a sistemas Linux comprometidos. En concreto, a aquellos que se ejecutan en plataformas de nube pública y en entornos de contenedores. Su diseño refleja un nivel de planificación e inversión que suele asociarse con actores de amenazas profesionales.

Al mismo tiempo, todo hace pensar que sigue en desarrollo, por lo que probablemente se vuelva más peligroso en los próximos meses. Otro de sus peligros se basa en que, además de la detección en la nube, sus módulos recopilan grandes cantidades de información sobre el equipo infectado. A su vez, VoidLink ofrece una API de desarrollo que se configura durante la inicialización del malware en los equipos infectados.

Dispone de un sistema de complementos que permite al malware evolucionar y proporciona a los atacantes perfiles detallados del sistema y el entorno infectado. Para terminar os diremos que lleva a cabo recopilación de credenciales de claves SSH, contraseñas y cookies almacenadas por los navegadores, tokens de autenticación, claves API y mucho más.

| Nombre del Módulo | Función Principal | Impacto en el Sistema |

|---|---|---|

| CloudDetect | Identifica el proveedor de la nube (AWS, Azure, GCP, etc.) a través de metadatos. | Permite adaptar las tácticas de ataque al entorno específico. |

| SSHCredHarvester | Extrae claves SSH privadas y credenciales almacenadas. | Facilita el movimiento lateral a otros sistemas en la red. |

| LogEraser | Elimina rastros de actividad en logs del sistema (ej. /var/log/wtmp, .bash_history). | Dificulta el análisis forense y la detección de la intrusión. |

Para proteger los sistemas Linux de VoidLink, basándose en el comportamiento del malware en sí, los administradores de sistemas pueden adoptar las siguientes medidas preventivas.

- Auditoría de APIs y servicios expuestos.

- Fortalecimiento de credenciales.

- Monitorización de entornos en la nube.

- Restricción de permisos tanto para usuarios como para contenedores.