Tener Windows actualizado con los últimos parches de seguridad no solo es importante, sino que es esencial para poder usar el ordenador de forma segura. Cada mes aparecen nuevas vulnerabilidades que ponen en riesgo nuestros datos, y, aprovechando que ayer fue segundo martes de enero, Microsoft aprovechó para lanzar sus nuevos parches con los que proteger Windows 11. Estos se centran en corregir todos los fallos de seguridad, errores y otros problemas detectados en el sistema en las últimas semanas, evitando que un malware, o atacantes, puedan tomar el control del ordenador.

Hace apenas unas horas, los usuarios de Windows 11 hemos empezado a recibir los primeros parches de seguridad de 2026. Estos parches corresponden con los números KB5074109 y KB5073455 (dependiendo de la versión del sistema que estemos usando) y corrigen un total de 117 fallos de seguridad, 3 de ellos de día cero y explotado por usuarios malintencionados a lo largo y ancho de Internet.

Correcciones y cambios en los parches de enero de 2026

Como ya os hemos explicado, Microsoft ha corregido un total de 117 fallos de seguridad en su sistema operativo. No es el número más alto de vulnerabilidades de los últimos meses, pero sí que es bastante elevado. Lo más preocupante de todo es que, de estos 117, 3 de ellos eran de día cero (es decir, fallos desconocidos por Microsoft pero sí conocidos por piratas informáticos), y estaban siendo explotados activamente en la red.

Estos tres fallos de día cero son:

- CVE-2026-20805 – Divulgación de información en Desktop Window Manager. Este es el zero-day más grave del mes, ya que lo estaban explotando activamente. El fallo se encuentra en Desktop Window Manager, un componente central de Windows encargado de la gestión gráfica del escritorio. Según Microsoft, el fallo puede permitir a un atacante autorizado leer información sensible de la memoria. El ataque es local, pero facilita el robo de datos internos del sistema, y puede usarse para obtener direcciones de memoria asociadas a puertos ALPC remotos.

- CVE-2026-21265 – Bypass de Secure Boot por expiración de certificados. Este fallo está relacionado con la caducidad de certificados de Secure Boot emitidos en 2011. Microsoft advierte que los sistemas que no se actualicen corren el riesgo de que Secure Boot pueda ser eludido, y pueden perder la cadena de confianza del arranque.

- CVE-2023-31096 – Vulnerabilidad en drivers Agere Soft Modem. Este caso es especialmente interesante porque no se corrige con un parche tradicional, sino eliminando directamente los drivers vulnerables. Se trata de controladores de módem heredados (agrsm64.sys y agrsm.sys) que se incluían por compatibilidad histórica, pero permitían elevar privilegios hasta administrador, y estaban siendo explotados activamente.

El resto de vulnerabilidades se dividen de la siguiente manera:

- 57 vulnerabilidades de elevación de privilegios (Elevation of Privilege). Este tipo de fallos de seguridad permiten a un atacante que ya tiene acceso al sistema (por ejemplo, con una cuenta de usuario normal) obtener permisos más altos, como privilegios de administrador o incluso de sistema.

- 3 vulnerabilidades de bypass de funciones de seguridad (Security Feature Bypass). Estas vulnerabilidades permiten saltarse mecanismos de seguridad diseñados para proteger Windows, sin necesidad de romperlos directamente.

- 22 vulnerabilidades de ejecución remota de código (Remote Code Execution). Estas están entre las más graves. Permiten a un atacante ejecutar código malicioso en el equipo de la víctima sin necesidad de acceso previo, normalmente a través de archivos especialmente manipulados, conexiones de red o servicios expuestos.

- 22 vulnerabilidades de divulgación de información (Information Disclosure). En este grupo nos encontramos con errores que permite a un atacante acceder a información que no debería estar disponible, como direcciones de memoria, datos internos del sistema o información sensible de procesos.

- 2 vulnerabilidades de denegación de servicio (Denial of Service). Las vulnerabilidades de denegación de servicio (DoS) no buscan robar datos ni tomar el control del sistema, sino hacer que deje de funcionar correctamente.

- 5 vulnerabilidades de suplantación de identidad (Spoofing). Estos fallos permiten a un atacante hacerse pasar por otra entidad legítima, como otro usuario, un servicio del sistema o un componente de confianza.

También se han aprovechado estos parches para corregir algunos problemas relacionados con el propio sistema operativo, como, por ejemplo:

- Se han solucionado problemas de red en relacionados con el Subsistema de Windows para Linux (WSL) que podían provocar errores de conexión, sobre todo al usar VPN corporativas.

- Errores en Azure Virtual Desktop, donde algunas conexiones RemoteApp podían fallar tras instalar actualizaciones anteriores, algo crítico en entornos empresariales y de teletrabajo.

- En equipos modernos con NPU (unidad de procesamiento neuronal), estas actualizaciones mejoran la gestión energética, evitando que el sistema se quede activo cuando debería estar en reposo, algo que cada vez es más relevante con la llegada de funciones de IA local en Windows.

- En Windows 11 23H2 se corrigen cierres inesperados de aplicaciones, problemas gráficos y errores relacionados con la entrada de texto y las conexiones de escritorio remoto.

Cómo actualizar Windows 11

Los primeros parches de seguridad de enero de 2026 están divididos en dos versiones diferentes:

- KB5074109, versión dirigida a los usuarios de Windows 11 24H2 y 25H2, las versiones más recientes del sistema. Como comparten base, el parche es el mismo.

- KB5073455, corresponde a Windows 11 23H2, que sigue siendo una de las ediciones más utilizadas, aunque con el fin de soporte a la vuelta de la esquina.

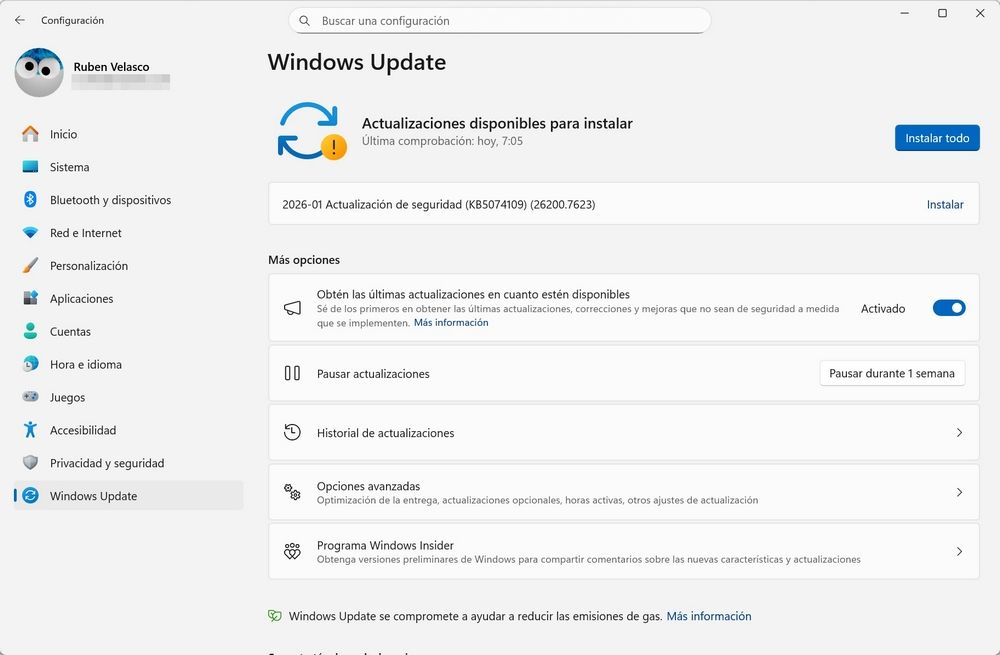

Aunque seguramente los parches se bajen, e instalen, automáticamente sin que tengamos que hacer nada, podemos forzar la búsqueda entrando en Configuración > Windows Update > Buscar actualizaciones para bajarlos manualmente.

Además, también podemos buscarlos, como siempre, desde el catálogo de Microsoft Update. De esta forma podemos bajar e instalar los parches incluso sin conexión a Internet. En ambos casos, hablamos de actualizaciones acumulativas, por lo que incluyen todas las correcciones publicadas anteriormente, incluso aunque no hayamos instalado parches previos.

Windows 10 y sus actualizaciones ESU

Aunque Windows 10 está fuera del soporte estándar desde octubre del año pasado, los equipos que están inscritos en el programa ESU (Extended Security Updates) siguen recibiendo parches de seguridad. Hoy, estos usuarios reciben también sus primeros parches de 2026, los cuales se incluyen dentro de la actualización KB5073724.

Este parche, como era de esperar, no introduce nuevas funciones ni cambios visibles para el usuario. Su objetivo es el de corregir vulnerabilidades de seguridad detectadas en el sistema operativo y mantener protegidos los equipos que, por motivos técnicos o empresariales, todavía no han podido dar el salto a Windows 11.