Los actores maliciosos, con el paso del tiempo, están utilizando técnicas cada vez más avanzadas para intentar acceder a nuestros equipos y sus datos almacenados. Esto es algo que por ejemplo sucede en el caso que os vamos a contar a continuación con una falsa herramienta para activar Windows u Office.

Os contamos todo esto porque se acaba de detectar una nueva campaña maliciosa relacionada con la activación de Windows. En concreto, los actores maliciosos en este caso utilizan un dominio falso de activación de Windows conocido como MAS o Microsoft Activation Scripts. Todo ello con el fin de propagar malware a través de la herramienta integrada en el sistema, PowerShell.

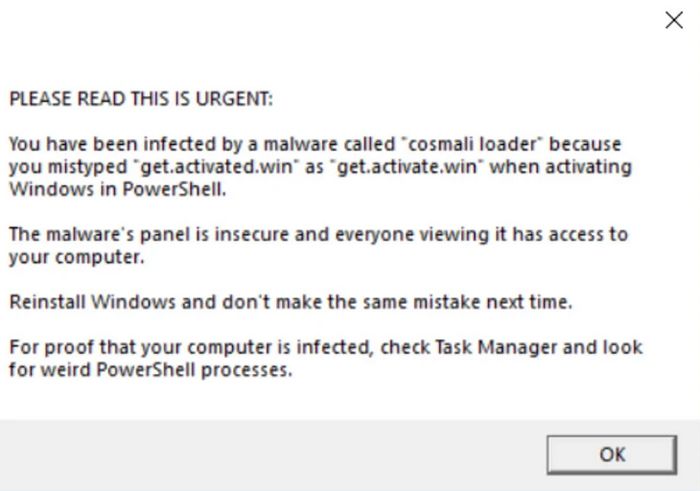

Para que os hagáis una idea más concreta de todo ello, un dominio que suplanta la herramienta Microsoft Activation Scripts, se utiliza para distribuir scripts maliciosos de PowerShell que infectan sistemas Windows con el malware Cosmali Loader. De hecho, un número elevado de víctimas llevan varios días a reportando en páginas como la popular, Reddit, que han recibido mensajes emergentes en sus sistemas sobre una infección del código malicioso mencionado, Cosmali Loader.

Esto significa que nos hemos convertido en víctimas de esta campaña maliciosa y se recomienda reinstalar Windows por completo para así evitar problemas mayores.

De hecho, un investigador de seguridad descubrió que estas notificaciones están relacionadas con el malware de código abierto que os hemos comentado. Al mismo tiempo, descubrió que todo ello está directamente relacionado con el proceso de activación de Windows mediante MAS. Según los informes generados, los atacantes han configurado un dominio similar que se parece mucho al legítimo que aparece en las instrucciones oficiales de activación de la app Microsoft Activation Scripts.

Cómo comprobar si nuestro ordenador con Windows está infectado

Hay que tener en cuenta que las diferencias entre ambos dominios, el legítimo y el malicioso, es de un solo carácter. De ahí su dificultad para distinguir y, por tanto, muchos usuarios han caído en la trampa. Esto significa que los atacantes intentan que las potenciales víctimas escriban mal dicho dominio para poder infectar los correspondientes ordenadores con Windows.

En el caso de que no nos hayamos encontrado con ningún mensaje emergente como los mencionados antes, cabe mencionar que tenemos otra manera de comprobar si nuestro ordenador está infectado por este ataque. Lo único que tenemos que hacer es abrir el Administrador de Tareas del sistema, por ejemplo, a través de la combinación de teclas CTRL + Shift + Esc.

Aquí, una vez lo tenemos en pantalla, buscamos procesos extraños que estén abiertos y en ejecución de la herramienta PowerShell. En caso afirmativo, deberíamos actualizar el antivirus instalado y realizar un análisis completo para la limpieza de Windows. Debemos saber que el malware Cosmali Loader distribuye elementos de criptominería y el troyano de acceso remoto XWorm.

Eso sí, por el momento no se sabe con certeza quién envió los mensajes de advertencia a los usuarios avisando de la infección. Es probable que un investigador bienintencionado accediera al panel de control del malware y lo utilizara para informar a los usuarios sobre la vulnerabilidad como tal.

Partamos de la base de que MAS es una colección de scripts de PowerShell de código abierto que automatiza la activación de Windows y Office. El proyecto está alojado en GitHub. Tras conocer la campaña maliciosa, los responsables del proyecto ahora advierten a los usuarios sobre la misma y les instan a revisar bien los comandos que escriben, todo antes de ejecutarlos.